¿Puede su negocio permitirse lo siguiente?

- ¿Detener o retrasar sus operaciones debido a un ataque cibernético?

- ¿Permitir que su información sea utilizada por los ciberdelincuentes?

- ¿Pagar rescate para recuperar el control de servidores y ordenadores?

- ¿Permitir que la red informática de su empresa esté infectada con virus y malware?

Sobre Todo

- ¿Sabes cuáles son las debilidades de tu sistema tecnológico y cómo resolverlas?

- ¿Su empresa está actualizando las protecciones para su red informática todos los días?

- ¿Su empresa tiene el personal, el tiempo y la tecnología para resolver estos problemas?

Si la respuesta a cualquiera de las preguntas anteriores es no, entonces su negocio es el candidato adecuado para el próximo ataque cibernético.

Cada día, los hackers estudian cómo violar la seguridad de sus sistemas informáticos. Es su negocio.

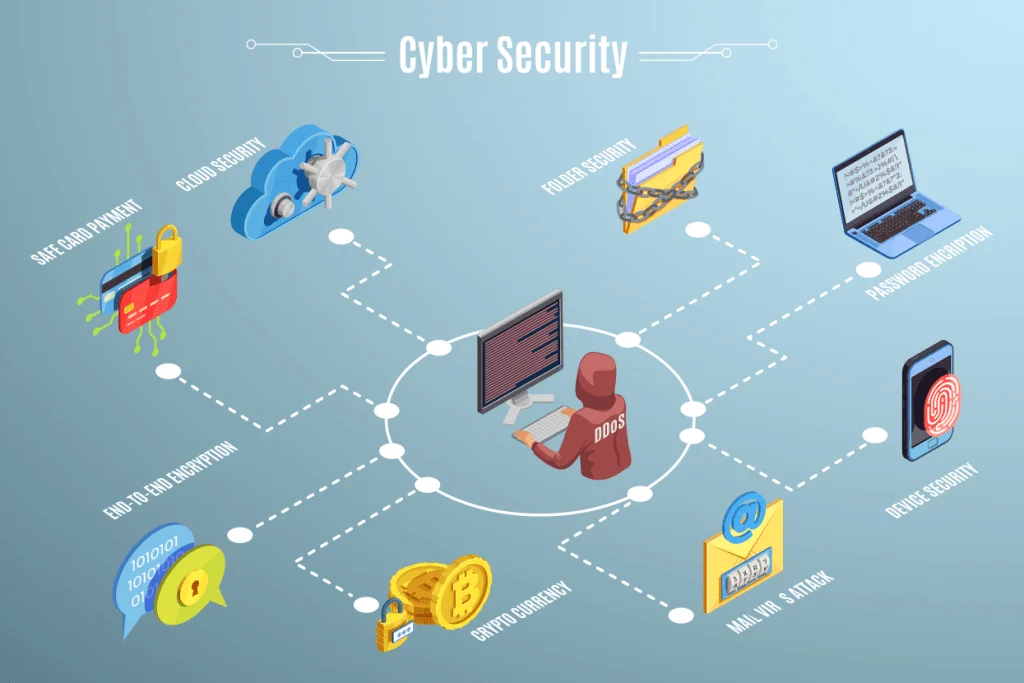

¿Qué es la ciberseguridad?

Es la protección de los sistemas conectados a Internet, como hardware, software y datos, de las amenazas cibernéticas.

Seguridad informática

Esto es necesario para cualquier negocio que no pueda permitirse una interrupción en su operación y la pérdida de información crucial, independientemente de su tamaño.

¿Cuál es el objetivo de la ciberseguridad?

Proporcionar la protección necesaria para equipos, servidores, redes, dispositivos móviles y los datos almacenados en estos dispositivos y en la nube.

Componentes de la ciberseguridad

Recuperación ante desastres

Seguridad operacional

Planificación de la continuidad del negocio

Educación del usuario final

Amenazas a la seguridad cibernética

| Nombre | Cómo funciona | Consecuencia |

|---|---|---|

Ransomware |

Hackers toman el control de la red, los equipos o las bases de datos, lo que impide el acceso. | Tiene que pagar para que se libere la información y el acceso a sus sistemas. |

Malware |

Instalación de software malintencionado como gusanos, virus, troyanos y spyware. | Su red, computadora, software e información están dañados o alterados para lograr objetivos de hackers. |

Phishing |

Se envían correos electrónicos indulgentes que parecen los de fuentes confiables. | Stealing de datos tales como tarjeta de crédito, usuario de inicio de sesión, contraseñas, y cualquier otra información sensible. |

Ingeniería social |

Tactics para engañar a la gente para que revele información sensible. | Acceso a datos confidenciales, coerción de pagos e instalación de malware. |

Inyección SQL |

Delins decyber explotan las vulnerabilidades en aplicaciones basadas en datos para insertar código malicioso en una base de datos. | Al acceso completa a la información confidencial contenida en la base de datos que puede ser robada o alterada. |

Otras amenazas cibernéticas adicionales:

- Ataque de denegación de servicio (DoS y DDoS)

- Escuchando

- Ataques polimórficos multi-vectoriales

- Spoofing

- Manipulación

¡La lista crece cada día!

Los ataques cibernéticos y el espionaje digital son la principal amenaza para la seguridad nacional, eclipsando incluso el terrorismo.

No hay actualmente indica que habrá una disminución en los ataques cibernéticos.

Consultoría de ciberseguridad

Evaluación gratuita

Realizamos un estudio introductorio para evaluar qué tipo de protección tiene actualmente y si tiene puntos débiles en su seguridad cibernética.

Estudio completo

Analizamos su red, equipos, nivel de riesgo, necesidad de cumplimiento, debilidades y sus requisitos específicos para construir una solución que se adapte a sus necesidades y presupuesto.

Citar

Le enviamos un informe completo de nuestros hallazgos, análisis y una propuesta integral con el alcance, el marco de tiempo, las alternativas y los costos.

Implementación

Instalamos todos los sistemas y soluciones de software de seguridad informática acordados en nuestra cotización. Le capacitamos a usted y a su personal en la prevención y el uso de las soluciones.

Servicios gestionados

Si su negocio no cuenta con una persona de seguridad de TI, le ofrecemos la alternativa para que se ocupe de todas las necesidades y la gestión.

Mantenimiento

Nos encargamos de las actualizaciones, copias de seguridad, restauración, reparaciones y ejecutamos las actividades necesarias.

No se trata de si un ataque puede ocurrir o no. Es prepararse antes de que suceda, y tarde o temprano sucederá.

Beneficios de la seguridad cibernética

- Disfrute de la continuidad de las operaciones y evite pérdidas que afecten sus ingresos.

- Su información sensible estará a salvo, evitando problemas de responsabilidad y actividades delictivas.

- Tenga la tranquilidad de que su negocio tendrá las últimas protecciones para prevenir las amenazas cibernéticas.

- Cubrirá las funciones esenciales de las operaciones de seguridad: detección, investigación y corrección.

- Siempre tendrás un experto a tu lado para llevar a cabo todos los trámites necesarios para garantizar el pleno funcionamiento de tu negocio.

Algunos de nuestros socios

- Es la solución tecnológica más completa y de vanguardia para proteger su negocio contra ciberataques y otras amenazas.

Es un líder mundial en ciberseguridad que protege más de 500 millones de sistemas en más de 150 países. Se utilizan en más del 38% de las soluciones de seguridad del mundo.

Conserve los ataques avanzados y preserve la continuidad del negocio, incluidos endpoint, network, cloud y human.

- Fortinet Dynamic Cloud Security Solutions proporciona la visibilidad y el control necesarios en todas las infraestructuras en la nube, lo que permite aplicaciones seguras y conectividad desde el centro de datos a la nube.

Fortinet ofrece varias soluciones de seguridad de aplicaciones web que son ideales para clientes basados en la nube, mejorando el cumplimiento normativo para aplicaciones relevantes y paquetes de seguridad específicos de API.

The Fortinet Security Fabric permite la visibilidad y el control que protegen los mensajes de correo electrónico de las amenazas de día cero y supervisa la capa de API de Office 365.

- StoneFly ofrece alta disponibilidad (HA), un clúster de alto rendimiento, almacenamiento, copia de seguridad y dispositivos de recuperación ante desastres.

- Ransomware Protection Solutions

- Consolidación del almacenamiento de información

- Sajes virtuales > Hosting

- Recuperación de desastres como servicio (DRaaS)

- Proveedor de servicios

- Archivo en la nube

Nuestras soluciones tecnológicas son modulares y actualmente protegen más de 500 millones de sistemas en más de 150 países.

Preguntas frecuentes

-

¿Están aumentando las amenazas a la seguridad cibernética?

Sí, las amenazas están aumentando exponencialmente en sofisticación, intensidad, diversidad y volumen. Los expertos cibernéticos informan de una escalada significativa en los ataques cibernéticos externos, especialmente de organizaciones criminales y actividades patrocinadas por el Estado extranjero.

-

¿Los dispositivos móviles presentan riesgos de seguridad?

Los dispositivos móviles traen una gran utilidad en términos de conveniencia y permiten a las personas estar "en línea todo el tiempo". Los gobiernos han implementado ampliamente dispositivos móviles para acceder a los recursos y una mayor productividad de la fuerza laboral. Sin embargo, el uso de dispositivos móviles para comunicarse y compartir datos crea problemas de seguridad inherentes y agrega más puntos de acceso a la red. Las amenazas de malware móvil de hecho están creciendo, y una preocupación de seguridad significativa con los dispositivos móviles es la pérdida del dispositivo.

-

¿Qué capacidades son componentes necesarios de una estrategia de seguridad cibernética?

Los enfoques tradicionales se centraban en medidas preventivas y de protección basadas en el riesgo. Basado en el riesgo, lo que significa que la inversión en seguridad es una función del valor percibido de la información protegida. Esos enfoques siguen siendo los aspectos necesarios de la seguridad. Sin embargo, cualquier gobierno estatal más debe incluir dos capacidades adicionales: vigilancia y resiliencia.

Vigilance es la monitorización continua de las amenazas que dan una detección temprana. La resiliencia es la capacidad de responder y recuperarse. Estas capacidades deben mejorarse continuamente para anticiparse al creciente panorama de amenazas. -

¿Qué importancia tiene la privacidad como componente de la ciberseguridad?

Muy significativo. Ha habido un crecimiento sin precedentes de las redes sociales, los servicios personales en la nube y los empleados que utilizan dispositivos personales y aplicaciones de terceros. Esto es paralelo con las historias de alto perfil sobre violaciones de datos e incluso el acceso del gobierno a la información personal de los ciudadanos. Los problemas citados por los directores de seguridad de la información del estado incluyen el acceso no autorizado a la información personal, el cumplimiento de los estatutos estatales sobre privacidad y la administración del intercambio de información con terceros.

El gobierno estatal puede abordar las principales preocupaciones de privacidad alineando las prácticas operativas con la política de privacidad.

Contáctanos

Dirección

Brasilia 342 Valle Dorado, 54020 Tlalnepantla, Méx.

Email:

info@mobilityglobal.net

Teléfono:

+52 55 7588 8580

.png)